前回は「iThemes Security 」のインストールと初期設定を行いました。今回は各種詳細設定の説明などをしていきたいと思います。

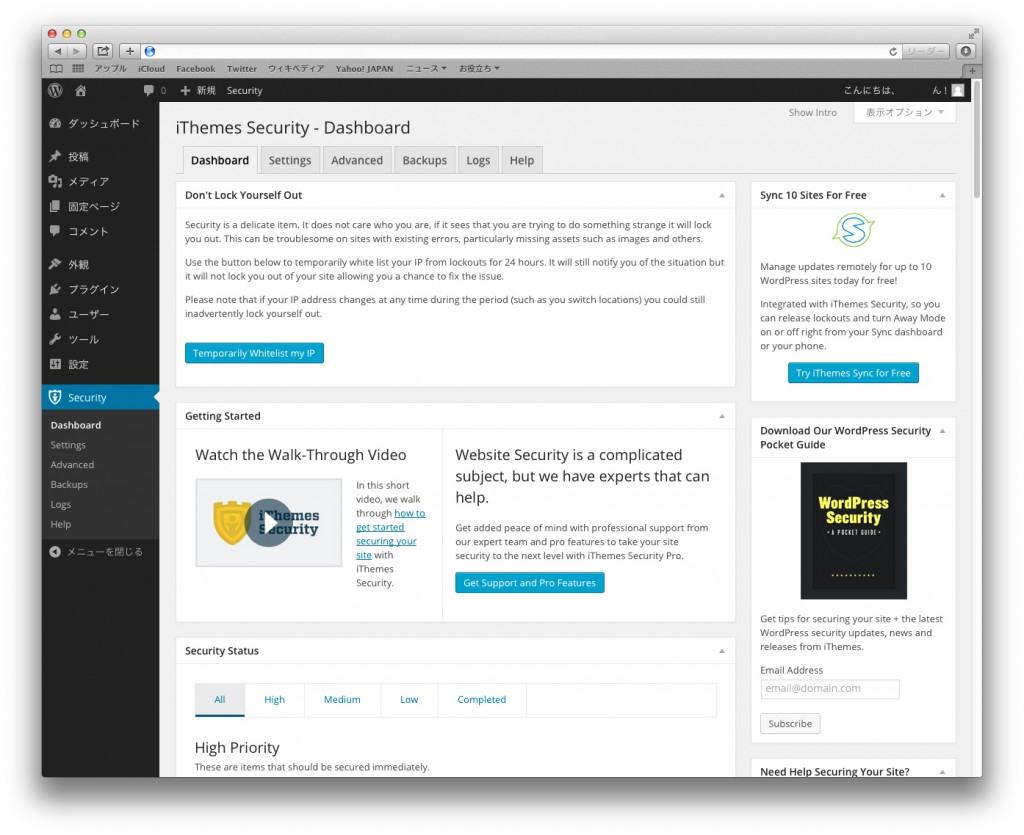

まず、はじめにダッシュボードについて軽く触れたいとおもいます。ダッシュボードでは、現在の設定状況を優先度の高い順で表示されています。

画像はインストール直後のダッシュボードの状態です。 ここから下へスクロールしていくと、「Security Status」という項目があります。ここでは、未設定の項目が優先度の高い順に並んでいます。

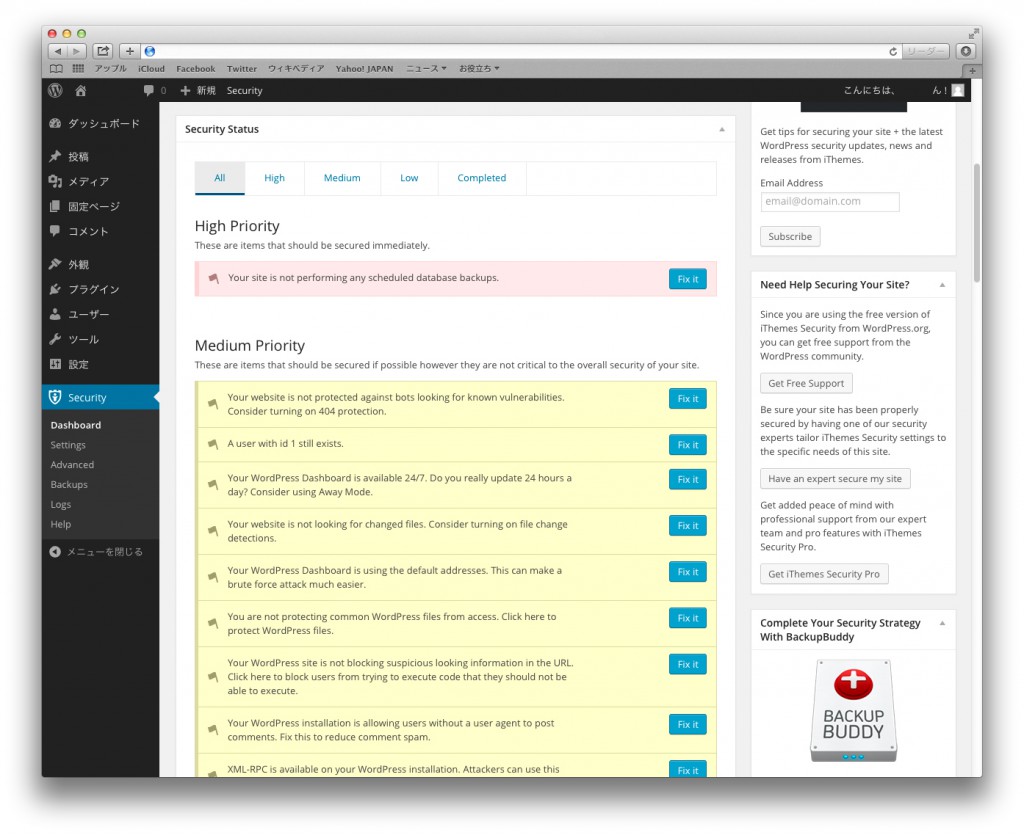

ここから下へスクロールしていくと、「Security Status」という項目があります。ここでは、未設定の項目が優先度の高い順に並んでいます。

各項目の右側に「Fix it」と書かれたボタンを押すとその項目の設定画面に移動します。

各項目の右側に「Fix it」と書かれたボタンを押すとその項目の設定画面に移動します。

現在の設定状況が一目で分かるので、設定漏れなどを発見しやすく管理が非常に楽です。

それでは、各設定項目をみていきましょう。

まず、上部にある「Settings」タブを選択します。

では、各項目の簡単な説明を上から順にしたいと思います。

※各英文をgoogleで翻訳して自分なりに解釈して書いていますので、間違った解釈をしている部分があるかもしれませんので、もし発見した時はコメントなどで教えてください。

「Don’t Lock yourself Out」

テスト中に誤って自分をロックアウトしないように、今の自分のIPアドレスをホワイトリストに登録しておきます。有効期限は24時間です。

「Go to [ドロップダウンメニュー]」

ここでは、ドロップダウンメニューから設定したい項目にジャンプすることができます。

「Global Settings」

・Write to Files

iThemesセキュリティのWP-config.phpファイルと.htaccessへの書き込みを許可するか。許可する場合はチェック入れて、許可しない場合はチェックを外す。チェックを外すと自分でファイルへの書き込みを行う必要があるので、チェックを入れた方が便利。

・Notification Email

セキュリティに関する通知を送信する電子メールアドレスを設定。1行に1つのアドレス。

・Backup Delivery Email

データベースのバックアップをメールで受信する設定にした場合の送信先アドレス。1行に1つのアドレス。

・Host Lockout Message

ホストがロックアウトされたときに表示されるメッセージ。

・User Lockout Message

自分のアカウントがロックアウトされたときに表示されるメッセージ。

・Blacklist Repeat Offender

下記のロックアウトの数に達した時、禁止ユーザー ブラックリストに追加するか。

・Blacklist Threshold

下の「Blacklist Lookback Period」に設定された日数の間に指定回数以上ロックアウトされたIPを永久的にアクセス禁止にする。

・Blacklist Lookback Period

上の指定回数を満たす日数を設定。

・Lockout Period

ロックアウト時間を設定。

・Lockout White List

「Add my current IP to Whitelist」で現在のIPアドレスをホワイトリストに追加。また、ホワイトリストに登録するIPアドレスはIPv4標準形式である必要があります。 (つまり、###。###。###。###または###。###。###。###/##)。

ワイルドカード(*)またはネットマスクはIPアドレスの範囲を指定することが許可されています。

ワイルドカード(*)を使用する場合は、IPフィールドに、右端の数字で始まる必要があります。例###。###。###。*および###のために。###。*。*許さなく###されている。###。*は###ではありません。

1行につき1 IPアドレスの範囲を入力します。

・Email Lockout Notifications

ロックアウトの電子メール通知。

・Log Type

イベントログの維持方法を設定。

・Days to Keep Database Logs

「Log Type」でデータベースにした場合のログ保存日数

・Path to Log Files

「Log Type」でファイルにした場合のログファイルの保存先パス(ファイルサイズ10MBまで)

・Allow Data Tracking

このプラグインが使用状況を匿名データで追跡できるようにするか。

・Disable File Locking

ファイルロックを無効にする。

「404 Detection」

存在しないページへ大量にアクセスしようとしているユーザーを見ます。 短時間での大量な404エラーは、おそらく脆弱性をスキャンしていると思われるので、それらをロックアウトします。すべてのエラーは、 \”View Logs\”ページに記録されます。

「Global Settings」で、この機能のしきい値を設定することができます。

「Away Mode」

指定した時間帯以外のログインを無効にする。

「Banned Users」

アクセス禁止ユーザーの管理。

・Default Blacklist

HackRepair.comのブラックリスト機能を有効にします。

・Ban Users

禁止ユーザーに関するリストのカスタマイズができます。

「Brute Force Protection」

ブルートフォース攻撃に関する設定。

・Brute Force Protection

ブルートフォース攻撃からの保護を有効化

・Max Login Attempts Per Host

ホスト単位でのログイン試行回数の設定。

・Max Login Attempts Per User

ユーザー単位でのログイン試行回数の設定。

・Minutes to Remember Bad Login (check period)

試行回数を超えたユーザーのログイン拒否時間の設定。

・Automatically ban “admin” user

「管理者」のユーザー名を使用してログインしようとするホストをすぐに禁止する。

「Database Backups」

データベースのバックアップに関する設定。

・Backup Full Database

データベース内のWordPressサイトの一部でないテーブルもすべてバックアップ。

・Backup Method

バックアップ方法を指定。ローカルに保存するかメール送信するか、またはその両方。

・Backup Location

バックアップファイルのローカル保存場所を指定。

・Backups to Retain

ディスクに保存されるバックアップファイル数の上限を設定。

・Compress Backup Files

バックアップファイルをZip形式での圧縮をするか。

・Exclude Tables

バックアップ除外テーブルの指定。除外したいテーブルはExcluded Tablesへ。

・Schedule Database Backups

スケジュールバックアップの有効化。

・Backup Interval

バックアップ間隔の指定。

「File Change Detection」

変更が加えられたファイルを検出。(ローカルバックアップファイルや管理者がFTP等で加えたファイル変更も検出されます。)

・File Change Detection

ファイル変更の検出を有効にする。

・Split File Scanning

ファイルの分割スキャンによりサーバー負荷の軽減。

・Include/Exclude Files and Folders

下の「Files and Folders List」で指定した除外ファイルを含めるかどうか。

・Files and Folders List

除外ファイルの設定。

・Ignore File Types

スキャンを無視するファイルタイプ。

画像などのファイルが攻撃対象となることは非常にまれであり、既知のWordPress攻撃のほぼすべてがPHP、JSおよびその他のテキストファイルが対象となります。

・Email File Change Notifications

グローバル設定で設定したメールアドレスへ通知が送信されます。

・Display file change admin warning

WordPressダッシュボードでの通知設定。上記のメール通知とダッシュボードでの通知の両方を無効にすると管理者への通知手段がなくなるので注意。

「Hide Login Area」

ログインページなどのバックエンドを自動攻撃から発見しにくいようにする。

※利用中のサーバーの種類によっては正しく動作しない場合があります。

・Hide Backend

バックエンドの非表示機能を有効にします。

・Login Slug

ログインページのURLをデフォルトから変更する。

・Enable Theme Compatibility

テーマの互換性を有効にします。WP-adminとするにはログインしていないながら、行くときに、特に、非表示のバックエンドを使用しているとき、あなたのテーマの中でエラーが表示される場合、それらを修正するために、これをオンにします。(google翻訳そのまま)

・Theme Compatibility Slug

スラグは、テーマの互換モードが有効になっているときに人々をリダイレクトする(ちょうどそれがあなたのサイトに存在しないことを確認してください)。(google翻訳そのまま)

・Custom Login Action

WordPressは、多くのログインとログアウトの機能を処理するために”アクション”変数を使用しています。デフォルトでは、このプラグインは、通常のものが、(そのような民間のポストからログアウトなど)をカスタムアクションを利用することができるいくつかのプラグインやテーマを扱うことができます。カスタムアクションが必要な場合はここに入力してください。(google翻訳そのまま)

「Malware Scanning」

・Enable Malware Scanning

マルウェアスキャンを有効にします。

利用するにはVirusTotal.comよりAPIキーの取得が必要です。

「Secure Socket Layers(SSL)」

WordPressでSSLを利用できるようにします。

・Front End SSL Mode

フロントエンドのための安全なSSL接続(あなたのサイトのパブリック部)を有効にします。 「コンテンツ数」でこれをオンに、フロントエンドのSSL制御が無効になります。このオフにすると、選択したページやブログ記事でSSLをオンにすることができます(パブリッシュ設定の近く)のすべての投稿やページの編集ページでチェックボックスを配置し、うあなたはそれを使用する本当に良い理由がない限り、「全サイト」とは、SSLを使用するようにサイト全体を強制的に選択する(推奨されません)(google翻訳そのまま)

・SSL for Login

すべてのログインに対してSSLで接続。

・SSL for Dashboard

ダッシュボードへのログインに対してSSLで接続。

「Strong passwords」

・Strong Passwords

さらにWordPressサイトのセキュリティを強化するために利用することができる高度な設定。

「System Tweaks」

・System Files

readme.html, readme.txt, wp-config.php, install.php, wp-includes, and .htaccessなどのシステムファイルのプロテクト。

・Directory Browsing

ディレクトリのインデックス表示を無効にする。(サーバーによってはサイトの表示がされなくなるので注意)

・Request Methods

リクエストメソッドのフィルタリング。トレースでヒットをフィルタリング、削除、またはリクエストメソッドを追跡します。

・Suspicious Query Strings

URL内の疑わしいクエリ文字列をフィルタリング。

・Non-English Characters

英語以外の文字をフィルタリング。クエリ文字列から、英語以外の文字を除外する。日本語を使っていてサイトが正しく機能しない場合は「Suspicious Query Strings」が有効になっている事を確認し無効化。

・Long URL Strings

URLで送信できる文字数を制限します。ハッカーは頻繁にあなたのデータベースに情報を注入しようとする長いURLを利用しています。

・File Writing Permissions

WP-config.phpファイルと.htaccessファイルにスクリプトから書き込むことができないようにします。(場合によってはプラグインなどが上手く機能しない場合があります。)

・Uploads

アップロードディレクトリ内のPHPの実行を無効にします。悪意のあるスクリプトのアップロードを防ぐことができます。

「WordPress Tweaks」

・Generator Meta Tag

サイトヘッダのmetaタグからWordPressのバージョン情報を削除します。これにより攻撃者に安易にバージョンを知られる事を防止します。

・Windows Live Writer Header

Windows Liveのライターヘッダーを削除します。

・EditURI Header

RSDヘッダーを削除します。

RSD(実際に簡単なディスカバリー)ヘッダーを削除します。あなたがそのようなFlickrのような外部のXML-RPCサービスであなたのブログを統合しない場合、「RSD」機能はほとんど役に立たないあなたにある。(google翻訳そのまま)

・Comment Spam

コメントスパムを削減。リファラーまたは識別されたユーザーエージェントなしのボットからのコメントを拒否することにより、コメントスパムを削減します。

・Display Random Version

ランダムバージョンを表示。WordPressのバージョンが表示されなければならない場合、それはランダムなWordPressのバージョンが表示され、可能な限りWordPressのバージョンを完全に削除します。

・File Editor

ファイルエディタを無効にする。

プラグインやテーマのファイルエディタを無効にします。この機能をアクティブにした場合、WordPress以外のツールを使用してファイルを編集する必要があります。

・XML-RPC

XML-RPCを無効にする。

Off = MLRPCは完全に有効になっており、通常通りに機能します。

Only Disable Trackbacks/Pingbacks = トラックバック/ピンバック機能を経由してサービス拒否攻撃を受けやすくなることはありません。その他のXMLRPCの機能は通常どおりに動作します。JetpackまたはWordPressのモバイルアプリなどの機能が必要な場合は、これを選ぶ。

Completely Disable XMLRPC = 最も安全でXML-RPCを完全に無効にします。XMLRPCは完全にあなたのウェブサーバでは無効になります。XML-RPCを必要とするような機能を防ぐことができます。

・Replace jQuery With a Safe Version

jQueryの安全なバージョンへの変更と現在のバージョンの表示。

・Login Error Messages

ログインエラーメッセージの表示を無効にする。

・Force Unique Nickname

強制的に固有のユーザーニックネームを選択させる。

ボットや攻撃を防ぐ新しいアカウントを作成する際に固有のニックネームを選択するようユーザーに強制します。

・Disable Extra User Archives

自分の投稿回数が0であれば、ユーザーの著者ページを無効にします。